正如本系列文章第一篇所述,IC生命周期的最后两个阶段是电路板组装和电路板测试,而这两个阶段是由原始设备制造商(OEM)来掌控的。

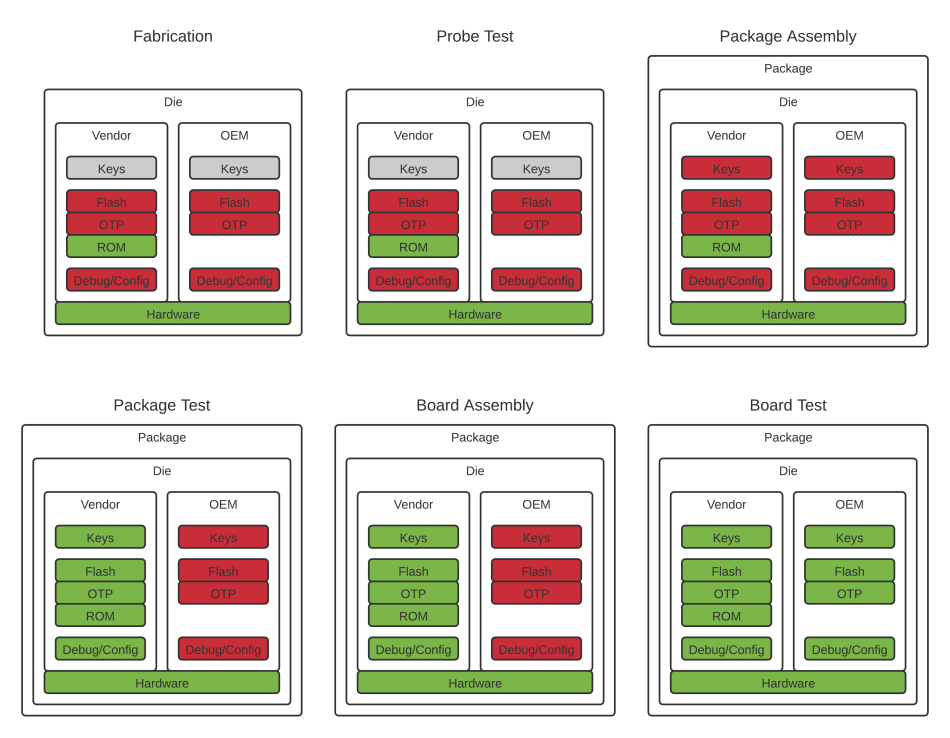

图1:OEM负责确保IC生命周期最后两个阶段的安全。来源:Silicon Labs

虽然产品生命周期中的OEM阶段比IC生产的OEM阶段要短一些,但每个阶段的安全风险与芯片供应商面临的风险却很相似,且同样影响深远。幸运的是,OEM可以在其芯片供应商建立的安全基础上进行构建,并重复使用多种相同的技术。

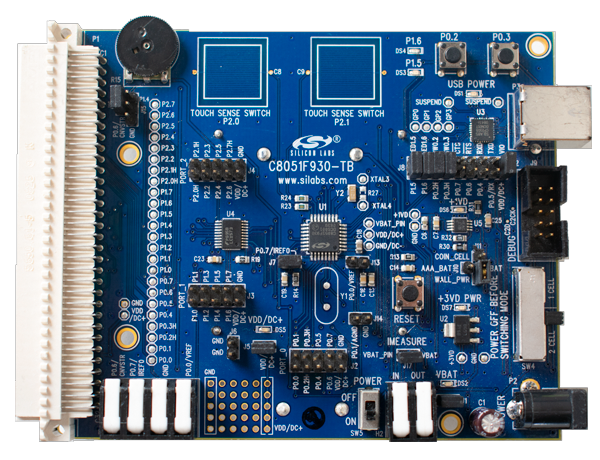

电路板组装与IC生产中的封装步骤非常相似。但是,电路板组装不是将晶粒放入封装内,而是将芯片安装到印制电路板(PCB)上,然后通常再将PCB安装在某种外壳中。电路板组装现场的物理安全和网络安全是抵御攻击的第一道防线。但是,不同承包商所提供的物理安全和网络安全可能会有天壤之别。而且,受限于成本考虑和电路板测试性质,所提供的物理安全环境和网络安全环境往往很糟糕。此阶段最严重的风险包括设备窃取、设备分析和硬件修改。下文将对如何降低这些风险进行阐述。

图2:电路板组装与IC生产阶段的封装非常相似。来源:Silicon Labs

窃取设备并试图以合法手段转售是该步骤首要关注的问题。与IC生产中的封装测试阶段一样,通过对比电路板组装现场的入库和出库库存,很容易检测到数量较大的设备窃取行为。

此阶段OEM面临的最大风险是攻击者窃取大量设备、对设备进行修改,并将修改后的产品出售给最终用户。如果芯片供应商提供定制编程,OEM可以通过订购配置安全启动的部件来大大降低这种风险。安全启动能够让IC阻绝攻击者试图通过编程修改的所有软件。

与IC生产期间的封装组装阶段相比,在此步骤中,攻击者窃取系统进行分析的可能性大大降低。因为在此步骤中,电路板通常并不包含可进行分析的有用信息。这是因为如果攻击者试图分析硬件结构,他们可以通过购买设备轻松获取样本。此外,由于尚未对设备进行编程,即使攻击者以这种方式窃取设备也并不能访问和分析任何具体的设备软件。

由于隐蔽修改很容易被检测到,所以很难对PCB进行大规模隐蔽修改。OEM可以在可信的环境中进行简单的抽样测试,以便直观地检查电路板,并将其与已知的良好样品进行比较以检测是否进行了修改。如果攻击仅试图修改一套特定的电路板,此类测试可能会检测不到,但测试会让此类攻击难以开展和实施。

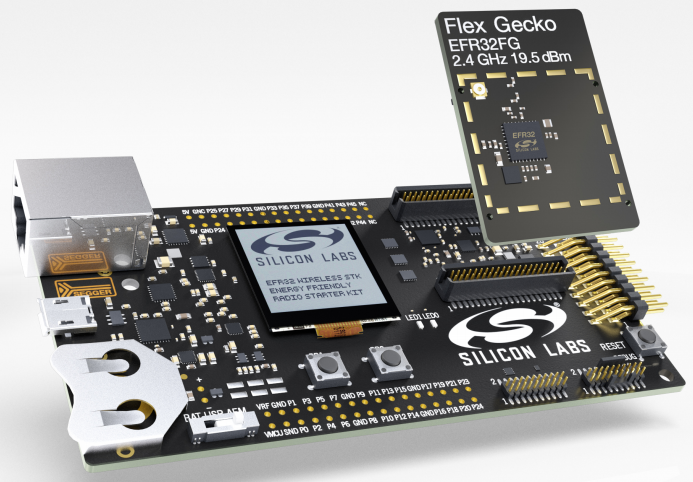

电路板测试阶段的风险与IC生产期间的封装测试风险类似。例如,多个供应商共享测试系统是很常见的,这增加了安全漏洞或恶意软件入侵的风险。然而,OEM在此阶段的供应商往往比IC制造的供应商更加多元化,因此,电路板测试比芯片封装测试更难以确保安全。

图3:同样,电路板测试与IC生产期间的封装测试非常相似。来源:Silicon Labs

通常电路板测试的物理安全和网络安全较差。不同产品之间共享空间和测试主机是极其常见的,而且可能不会一直对测试系统打补丁。在最后测试中泄露机密数据的风险最终取决于产品的实施及其最终测试过程。如果IC足够安全,那么最后的测试架构就可以完全保护数据免受测试环境中恶意软件的危害。遗憾的是,该主题过于复杂,无法在本文中深入探讨。

在电路板测试中最简单的攻击方法就是修改设备软件。由于启用安全启动和应用程序编程都在电路板测试的同一步骤中完成,因此人们担心攻击者完全控制测试、注入恶意代码并禁用安全启动。可以通过样本测试或双插入测试流程来降低这种风险。此外,如果定制编程可用,那么要求芯片供应商配置并启用安全启动将能有效防御恶意代码注入。以此方式使用编程服务时,电路板测试应能验证安全启动得以正确配置和启用,这一点仍尤为重要。封装步骤和最后测试步骤可以协同工作、相互验证,因此,攻击者要想更改芯片供应商或OEM的代码,就要破坏这两个步骤才可能得逞。

值得注意的是,安全启动是否强力有效取决于是否对私钥保密。强烈建议在硬件安全模块(HSM)等安全密钥库中生成签名密钥,并且永远不要导出该密钥。此外,应严格限制密钥签名,最好是至少有两个人的身份验证,以确保单个参与者不能对恶意映像文件进行签名。

由于OEM通常会在电路板测试中加入凭证(加密密钥和证书),因此攻击者会试图窃取访问凭证或相关的密钥材料。

事实证明,身份凭证的安全配置是一个十分复杂且极为微妙的问题。这不仅涉及到设备的功能、承包商的物理安全和网络安全,还涉及到配置方法的设计。而且,还要考虑到制造规模和成本所产生的特有问题。此外,与所有安全性能一样,无法确保所有的系统漏洞都得以解决。为设备提供身份认证很容易,但以可接受的成本和较大的规模为设备提供强大的身份安全认证却绝非易事。

如果系统设计完善,私钥将始终绑定安全密钥库,因此他人不可能访问密钥材料并伪造凭证。例如,Silicon Labs采取的措施是将生成设备证书的私钥存储在PC上的可信平台模块(TPM)中,该模块可抵御物理入侵和逻辑入侵,它位于站点数据中心的访问受限装置之中。此外,使用这些密钥还会受到限制,密钥仅适用于某一批次的产品,且仅在该批次产品完成测试的前几天可用,一旦该批次产品测试完成就会删除这些密钥。最后,如果此种密钥被泄露,那么使用该密钥制造的设备其凭证可被撤销,以说明这些不再是可信设备。

同样地,所有支持安全密钥存储的设备都在电路板上生成私钥,而且这些密钥将始终绑定安全密钥库。必须对不支持安全密钥存储的设备加入密钥。而实际上,这些设备更容易受到攻击者的入侵,因为攻击者会隐藏在测试基础设施中以窃取私钥。为了防止低安全性设备的证书冒充高安全性设备的证书,制造过程中生成的所有证书都包含有说明其私钥存储能力的数据。

OEM所采用的测试系统应能抵御对物理访问的修改及限制,应检查物理安全性、进行标准访问控制并及时记录日志。最后,应保证网络和PC操作标准安全。例如,测试系统不应直接与互联网连接,也不应使用公共登录凭证。应开展定期检查,以确保在这些过程中发现并检查到所有的修改。这些标准操作可以防止攻击者一开始就获取对测试系统的访问权。除以上操作外,OEM还可以将测试设备委托给不与其他供应商共享的合同制造商(CM),从而进一步提高物理安全和网络安全。这些系统也可以通过渗透测试来识别和修复漏洞,之后这些系统才可以使用。

最后,要妥善处理存储在OEM的IT基础设施中的更高级别的密钥。这些更高级的密钥应存储在密钥库中,且应制定合理的访问限制。这些密钥的使用应得到监管,以便识别到意外操作,并可及时提醒相关工作人员。

对于那些不想自行建立凭证配置基础设施的OEM,可选择提供安全编程服务的芯片供应商。例如,Silicon Labs在其Vault-High产品目录中提供凭证,并且可以将凭证编程到定制化元件上,而这些定制化元件是通过定制化元件制造服务(CPMS)订购的。这些服务使建立凭证配置基础设施的负担从电路板测试阶段转移到了芯片供应商的编程阶段。

当密钥或专有算法等机密信息被编程为电路板测试的一部分时,攻击者可能会通过破坏测试设备来获取此信息。电路板测试阶段用以抵御身份提取的所有建议措施均适用于此。同样地,使用编程服务可以将这种风险从电路板测试阶段转移到芯片封装测试阶段。

使用一系列恰当的安全功能,即使测试系统受到威胁,也可以配置机密信息并加以保护。如上所述,此配置要有安全的中央主机以及具有安全引擎的设备,这种引擎可以不受测试系统影响且可以通过中央主机进行检验以验证设备的状态。电路板测试将对IC进行编程、启用安全启动并锁定设备,然后设备将证明其状态。如果测试设备被入侵且不再正常发挥作用,中央主机将在已经得以证实的信息中检测到它。如果中央主机认为设备配置正确,便可以与已知的可靠应用程序交换密钥,然后通过该安全链路发送机密信息。此过程可防止测试系统查看或更改机密信息。

在终端产品的安全方面,OEM面临着与芯片供应商相同的许多挑战。虽然产品设计完善、物理环境和网络环境安全可靠构成了产品的第一道防线,但OEM可以按照其芯片供应商采取的许多相同步骤和程序进行操作,以防止针对其最终产品的大多数安全攻击。此外,许多芯片供应商提供的服务和功能,能够让OEM降低确保其制造环境安全的工作量和复杂性。如今,有效实施这些技术将有助于确保OEM所有互联设备的安全,以及确保其所在的生态系统的安全。芯片供应商和OEM应携手合作,为打造安全可靠的物联网保驾护航。

作者:Joshua Norem,Silicon Labs高级系统工程师。

(参考英文原文:A primer on security of key stages in OEM manufacturing lifecycle)

最前沿的电子设计资讯

最前沿的电子设计资讯